一.摘要

目前勒索軟件針對Microsoft SQL服務器主要通過暴力破解MS SQL服務器獲得最初對受害主機的訪問,使用它來枚舉數據庫,并利用xp_cmdshell配置選項來運行shell命令和進行偵查,同時還會削弱防火墻的功能并建立持久性,同時勒索軟件還會連接到遠程SMB共享以在受害系統之間傳輸文件和安裝惡意工具。

二.Microsoft SQL服務器常見漏洞

Microsoft SQL是美國微軟公司推出的關系型數據庫管理系統,該數據庫有以下一些常被勒索軟件利用的漏洞:

弱口令漏洞 - 很多組織使用弱密碼或保留默認密碼,讓攻擊者輕松猜解獲取訪問。

SQL注入漏洞 - 可通過構造特殊SQL語句注入到輸入參數,執行非授權的查詢或獲取shell。

遠程代碼執行漏洞 - 如CVE-2022-21907、CVE-2020-1048,允許遠程未認證攻擊者執行任意代碼。

服務提權漏洞 - 如CVE-2020-1533,可讓低權限SQL服務帳戶獲得系統級權限。

未正確配置實例漏洞 - 公網可以直接訪問未正確限制端口和訪問控制的SQL實例。

緩沖區溢出漏洞 - 可用于獲得服務執行權限或繞過登錄認證。

組件漏洞 - 如搜索服務、SSRS報表服務器等組件的遠程代碼執行漏洞。

序列化/反序列化漏洞 - 可通過特制的序列化對象利用。

目錄遍歷漏洞 - 結合文件寫入可實現任意代碼執行。

加密算法弱點 - 利用加密或散列算法的弱點實現密碼破解。

三.勒索軟件攻擊手段

目前勒索軟件攻擊Microsoft SQL服務器的一些常見技術手段包括:

利用弱口令或默認配置來獲取入侵。很多組織沒有更改默認的sql用戶口令,這給攻擊者可乘之機。

利用已知的SQL注入漏洞。通過構造特殊的SQL語句注入到網頁參數,可以獲取數據庫訪問權限。

通過暴力破解獲取訪問權限。利用密碼破解工具大量嘗試不同密碼,獲取sql登錄權限。

利用漏洞執行代碼。例如CVE-2022-21907遠程代碼執行漏洞,允許未經身份驗證的攻擊者以高權限執行代碼。

利用釣魚郵件傳播木馬。包含惡意宏或腳本的Office文檔,被用戶打開后,可在系統后臺安裝勒索軟件。

水平移動,從已入侵的系統獲取SQL服務權限。

刪除或加密備份,破壞數據恢復能力。

加密數據庫文件,使數據不可讀取。

修改數據,插入勒索信息,敲詐支付贖金。

利用數據庫連接漏洞,從互聯網直接訪問數據庫服務器。

勒索軟件在攻擊過程中會利用自身的攻擊載荷展開攻擊, 其攻擊載荷主要包括:

加密程序:用于加密受害者重要數據的算法,是勒索軟件的核心組件,如AES、RSA等加密算法。

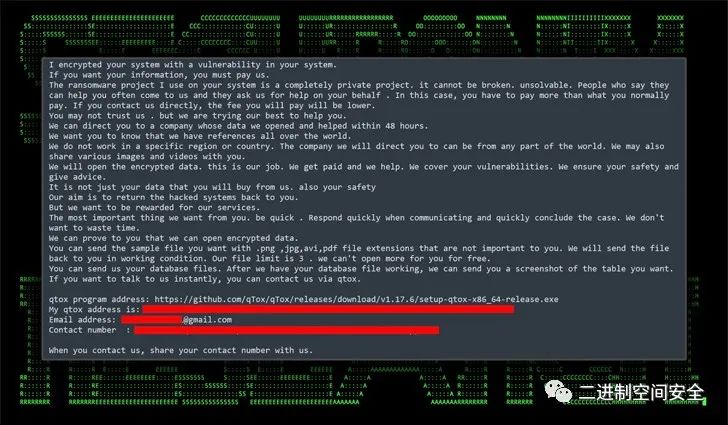

勒索信:包含支付贖金要求的文本文件,通常放在每個加密文件的同目錄下。

勒索說明:詳細說明勒索過程的文本文件或網頁,包括支付流程、恢復說明等。

恢復密鑰生成器:如果支付贖金,用于解密文件恢復數據的密鑰生成工具。

系統監控組件:監視受害系統進程、網絡連接、防病毒軟件等,幫助勒索軟件避開檢測。

自刪除組件:完成加密后,刪除勒索軟件自身,試圖摧毀證據。

網絡傳播模塊:利用漏洞進行橫向移動,感染更多系統。

DDoS模塊:用于發動分布式拒絕服務攻擊,增加敲詐壓力。

數據竊取模塊:竊取敏感數據,以進行雙重勒索。

后門程序:維持對系統的長期控制訪問。

該文章在 2023/10/30 11:07:08 編輯過