在討論如何防勒索病毒話題之前,先來了解一下什么是勒索病毒。

什么是勒索病毒?

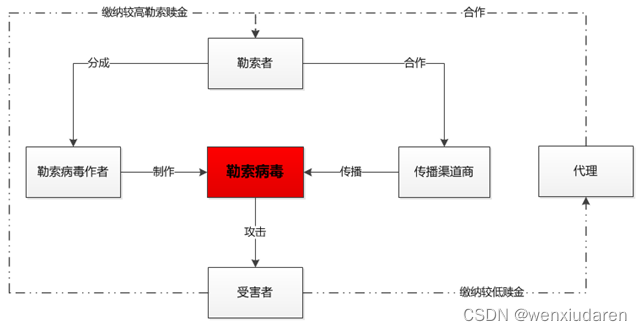

勒索病毒并不是某一個病毒,而是一類病毒的統稱,主要以郵件、程序、木馬、網頁掛馬的形式進行傳播,利用各種加密算法對文件進行加密,被感染者一般無法解密,必須拿到解密的私鑰才有可能破解。

已知最早的勒索軟件出現于 1989 年,名為“艾滋病信息木馬”(Trojan/DOS.AidsInfo,亦稱“PC Cyborg木馬”),其作者為 Joseph Popp。早期的勒索病毒主要通過釣魚郵件,掛馬,社交網絡方式傳播,使用轉賬等方式支付贖金,其攻擊范疇和持續攻擊能力相對有限,相對容易追查。2006 年出現的 Redplus 勒索木馬(Trojan/Win32.Pluder),是國內首個勒索軟件。2013下半年開始,是現代勒索病毒正式成型的時期。勒索病毒使用AES和RSA對特定文件類型進行加密,使破解幾乎不可能。同時要求用戶使用虛擬貨幣支付,以防其交易過程被跟蹤。這個時期典型的勒索病毒有CryptoLocker,CTBLocker等。自2016年開始,WannaCry勒索蠕蟲病毒大爆發,且目的不在于勒索錢財,而是制造影響全球的大規模破壞行動。

戲劇性的是,在此階段,勒索病毒已呈現產業化、家族化持續運營狀態。

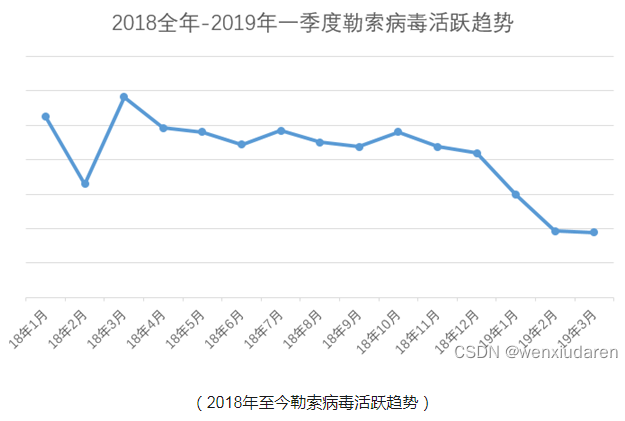

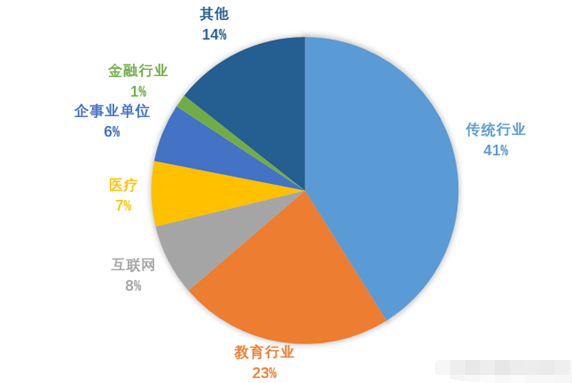

自2018年開始,勒索木馬技術日益成熟,已將攻擊目標從最初的大面積撒網無差別攻擊,轉向精準攻擊高價值目標。比如直接攻擊醫療行業,企事業單位、政府機關服務器,包括制造業在內的傳統企業面臨著日益嚴峻的安全形勢。

(勒索病毒19年一季度行業分布情況)

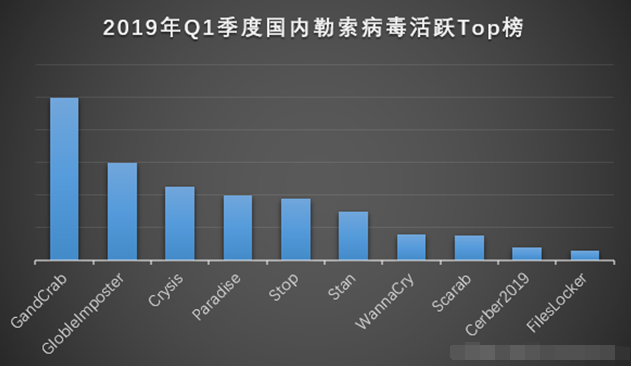

(2019年最具代表性的勒索病毒家族排行榜)

勒索病毒工作原理

勒索病毒文件一旦進入被攻擊者本地,就會自動運行,同時刪除勒病毒母體,以躲避查殺、分析和追蹤(變異速度快,對常規的殺毒軟件都具有免疫性)。接下來利用權限連接黑客的服務器,上傳本機信息并下載加密私鑰與公鑰,利用私鑰和公鑰對文件進行加密(先使用 AES-128 加密算法把電腦上的重要文件加密,得到一個密鑰;再使用 RSA-2048 的加密算法把這個密鑰進行非對稱加密。)。除了病毒開發者本人,其他人是幾乎不可能解密。如果想使用計算機暴力破解,根據目前的計算能力,幾十年都算不出來。如果能算出來,也僅僅是解開了一個文件。(當然,理論上來說,也可以嘗試破解被 RSA-2048 算法加密的總密鑰,至于破解所需要的時間,恐怕地球撐不到那個時候。)加密完成后,還會鎖定屏幕,修改壁紙,在桌面等顯眼的位置生成勒索提示文件,指導用戶去繳納贖金。

值得一提的是,有的勒索方式索要贖金是比特幣,如果你不會交易流程,可能會遭到勒索者的二次嘲諷:自己上網查!( Ĭ ^ Ĭ )

以下為APT沙箱分析到勒索病毒樣本載體的主要行為:

1、調用加密算法庫;

2、通過腳本文件進行Http請求;

3、通過腳本文件下載文件;

4、讀取遠程服務器文件;

5、通過wscript執行文件;

6、收集計算機信息;

7、遍歷文件。

該樣本主要特點是通過自身的解密函數解密回連服務器地址,通過HTTP GET 請求訪問加密數據,保存加密數據到TEMP目錄,然后通過解密函數解密出數據保存為DLL,然后再運行DLL (即勒索者主體)。該DLL樣本才是導致對數據加密的關鍵主體,且該主體通過調用系統文件生成密鑰,進而實現對指定類型的文件進行加密,即無需聯網下載密鑰即可實現對文件加密。同時,在沙箱分析過程中發現了該樣本大量的反調試行為,用于對抗調試器的分析,增加了調試和分析的難度。

如何防勒索病毒?

不要打開陌生人或來歷不明的郵件,防勒索病毒通過郵件的攻擊;

需要的軟件從正規(官網)途徑下載;

升級殺毒軟件到最新版本,阻止已存在的病毒樣本攻擊;

Win7、Win 8.1、Win 10用戶,盡快安裝微軟MS17-010的官方補丁;

定期異地備份計算機中重要的數據和文件,萬一中病毒可以進行恢復;

定期進行安全培訓,日常安全管理可參考“三不三要”(三不:不上鉤、不打開、不點擊。三要:要備份、要確認、要更新)思路。

1. 物理,網絡隔離染毒機器;

2. 對于內網其他未中毒電腦,排查系統安全隱患:

a)系統和軟件是否存在漏洞

b)是否開啟了共享及風險服務或端口,如135、137、139、445、3389

c)只允許辦公電腦,訪問專門的文件服務器。使用FTP,替代文件夾共享。

d)檢查機器ipc空連接及默認共享是否開啟

e)檢查是否使用了統一登錄密碼或者弱密碼

3. 盡量不要點擊office宏運行提示,避免來自office組件的病毒感染;

4. 盡量不要雙擊打開.js、.vbs等后綴名文件;

5. 事后處理

在無法直接獲得安全專業人員支持的情況下,可考慮如下措施:

通過管家勒索病毒搜索引擎搜索,獲取病毒相關信息。搜索引擎地址(https://guanjia.qq.com/pr/ls/#navi_0),若支持解密,可直接點擊下載工具對文件進行解密:

在如何防勒索病毒這個話題中,人們常規的防御思維綜上所述。雖然沒什么毛病,但怎么看都像是“坐以待斃”,被動挨打。不過也無可厚非,畢竟見招拆招是慣性思維。

正確的防勒索病毒手段,一定是以不變應萬變。

舉個栗子:

農場主養了一群羊,毛發油亮,膘肥體壯,賣相極好,農場主甚是欣慰。

有一天農場主發現少了幾只羊,還發現了狼的蹤跡,便明白了有狼偷羊。

農場主跟蹤狼的蹤跡,設置陷阱,日夜監督,身心俱疲,但還是沒有捉到狼,羊的數量還在減少。

最后,農場主把茅草的羊圈換成了花崗巖羊圈,羊再也沒少過,農場主也再也不用去尋找狼。

主機加固的概念便是如此。

所以如何防勒索病毒,主機加固的思路才是良策。

主機加固的核心要點:

系統加固

將調試好的系統鎖定,變成可信系統。

在可信系統下,非法程序、腳本都無法運行。而且不會影響數據進出。

即使系統有漏洞,甚至管理員權限丟失,這個可信系統都是安全的。

2.程序加固

采用可信簽名方式對可執行程序、腳本的啟動進行實時的hash值校驗,校驗不通過拒絕啟動,并且可信程序無法被偽裝。

3.文件加固

保護指定類型的文件不被篡改。

4.磁盤加密

創建安全沙盒,該沙盒對外隔離,對沙盒內的數據進行加密,確保數據只能在授權管理有效前提下,才能被解密。如果沒有授權,即使管理員也無法拷貝使用這些數據,即使系統克隆也無效。

5.數據庫加固

第一層:數據庫文件禁止陌生程序訪問和篡改。確保數據庫文件級安全。

第二層:數據庫端口訪問可信過濾,只允許業務程序進行數據庫端口通信連接,在連接字符串的IP+端口+賬號密碼中,追加進程身份識別。

第三層:數據庫連接SQL文進行智能過濾,防止關鍵數據被檢索和訪問,防止數據庫內數據被非法訪問,防止數據庫表單的危險操作行為。

很多問題換一種思維可能就迎刃而解。如何防勒索病毒,顯然用主機加固的策略更佳。至于主機加固產品如何選型,各位仁者見仁智者見智吧。個人推薦MCK主機加固。這個產品所屬公司在數據安全領域可是老前輩了,而且他們的另一個產品SDC沙盒在源代碼安全領域是很能打的。

最后,澀情網站君莫入,陌生郵件小心讀,美女果聊需當心,勒索病毒助你貧。

不要謝我,叫我雷鋒,深藏功名。

該文章在 2024/3/8 11:59:30 編輯過